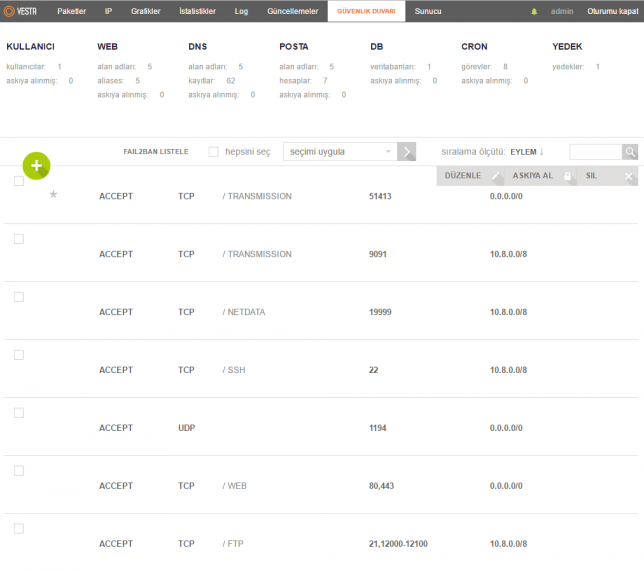

Merhabalar. Bu yazımda kendi sunucumda bulunan VestaCP Firewall (Güvenlik Duvarı) ayarlarını sizle paylaşacağım. Güvenlik duvarında, Transmission Torrent Client, NetData Monitoring, SSH, OpenVPN, Web, FTP, DNS, SMTP, POP3, IMAP, SQL, VestaCP ve Ping gibi kurallar bulunmakta. Ben bu servislerin kullandığı portların çoğunu VPN bağlantısı kurulduğunda ulaşılabilecek şekilde ayarladım. Tek tek hepsini dışarıya açıp sağlamlaştırmaktansa dışarıya açmayıp kafamın rahat olmasını tercih ettim. Bu şekilde çok daha güvenli olacaktır. OpenVPN bloğuna izni 10.8.0.0/24 şeklinde verebiliriz. Ayarlar aşağıdaki gibidir.

VestaCP Firewall (Güvenlik Duvarı) Ayarları

VestaCP Firewall (Güvenlik Duvarı) ayarlarında dikkat etmemiz gereken en önemli nokta kullanmayacağımız portları kapatmak, kullanılacak olanları da OpenVPN bloğuna yönlendirmektir. Böylelikle maksimum güvenliği elde edebileceğiz. Ben kendi sunucumda Transmission Torrent Client’a ait olan 9091, NetData adlı takip programıma ait olan 19999, SSH için 22, FTP için 21 ve 12000-12100 aralıklarında olan, veritabanı için 3306 ve 5432, son olarak da VestaCP’ye (Web Hosting Control Panel) ait olan 8083 portlarını sadece sunucuya VPN yapıldığında ulaşılabilecek şekilde ayarladım. Böylelikle güvenli bir sistem oluşturmuş oluyoruz. Tüm güvenlik önlemlerimiz güvenlik duvarında değil tabi ki. İlerleyen yazılarımda diğer güvenlik önlemlerimi de anlatacağım.

Görseller

Merhaba, öncelikle teşekkürler. Yazılarınız çok özel hepsini sırayla okumaya başladım. Ben de VestaCP kullanıyordum ve Türkiye’deki bir barındırıcı firma tüm sunucumu yanlışlıkla (!) sildiği için Digital Ocean’a geçtim. Fakat onda da, sunucumun ele geçirilip DDoS saldırısı yapıldığı gerekçesi ile sunucumun internete erişimi kapatıldı. Bu sebeple ben de yakın zamanda sıfırdan kurulum ile (Vesta Yedekleri taşıyarak değil) Linode üzerinden devam edeceğim sanırım.

Dediğiniz güvenlik önlemlerini de alacağım. Bu konuda yazılarınız var mı acaba?

hocam öncelikle bilgilendirme için teşekkürler.

ben ”sadece sunucuya VPN yapıldığında ulaşılabilecek şekilde” kısmını tam anlamadım fakat. açıklarsanız sevinirim.

Okuduğunuz için teşekkür ederim. Ben güvenlik sebebiyle önemli bütün portları dışarıya kapatıyorum. Sunucuya VPN yapıldığında 10.8.0.0 bloğundan ip aldığımız için önemli portları sadece 10.8.0.0/24 bloğuna açmış durumdayım. Yani şu an siz 138.68.81.2 ip adresime SSH yapamazsınız fakat ben aynı ip’de bulunan sunucuma VPN (OpenVPN ile) yaptıktan sonra SSH yapabilirim.